应急一些小技巧(持续更新)

持续学习:不断更新沟通技巧以适应变化 #生活技巧# #领导力技巧# #沟通协调艺术#

(目前经验较少,基本都是与windows相关,写的也比较乱。之后慢慢补充)

勒索病毒事件排查顺序勒索病毒处置时,先确定文件最早加密时间点(everything),再去基于这个时间点分析日志行为和可疑文件。

定位调用dll文件的进程有时候在使用edr查杀到恶意的动态链接库文件,删除时显示文件被占用。此时需要查询哪些程序在调用它,方法:

<1>使用taskllist /m xxx.dll命令;

<2>任务管理器-性能-打开资源监视器-CPU处可以搜索关联句柄;

<3>使用工具搜索,例如ProcessHacker工具Find Handles or dll功能。

Idle进程外连Idle为系统空闲进程,当其他程序连接过外部网络,而又将该程序主动结束了,则连接的相关信息会被缓存在该空闲进程当中。

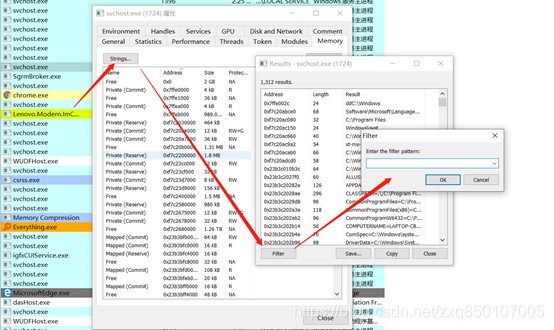

态势感知等安全设备显示系统外连恶意域名处置思路使用内存检索工具(MemScanner/Sangfor EDR)检索是哪个进程ID在外连,从而进行处置。

有时候存在注入进dll的情况,可以使用工具定位具体dll文件

例如:ProcessHacker工具

修改系统hosts文件,让已知恶意域名指向不存在/正常IP。

常见的病毒类型及简称Trojan

木马文件

Backdoor

后门程序

Virus

感染型病毒

Worm

蠕虫

Ransom

勒索病毒

W97M/VBA/MSWord/X2000M

宏病毒

Exploit

漏洞利用

ACAD/CAD

CAD病毒

HackTool

黑客工具

Suspicious

可疑文件

Adware

广告软件

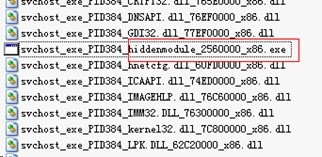

隐藏模块隐藏模块往往也是动态库模块,但它肉眼观察不到(Windows系统工具看不到,PCHunter等工具也看不到),是很隐蔽的一种手段,属于难查难杀的类型。

例如,在某客户主机上,我们怀疑svchost.exe进程有问题(进程有问题并不代表进程对应的文件有问题,这一点一定要区分好),但我们使用系统工具和PCHunter等等工具均查看不到任何异常模块。至此,怀疑有隐藏模块,祭出特殊工具dump出该svchost.exe的所有模块空间(按模块分割成独立文件),观察到有隐藏的模块:

svchost_exe_PID384_hiddenmodule_2560000_x86.exe就是隐藏在svchost.exe进程中的模块

注:此特殊工具会将隐藏模块文件名加上“hiddenmodule”字眼

可使用微软的procdump工具

pd64.exx -pid [PID]

如何快速定位最早加密文件 Everything无法运行,或是工具无法拷入的情况,该如何快速定位最早的加密文件 ?考虑的是可以利用bat脚本实现,目前找到了类似功能的脚本:按从近到远的顺序进行排序,取前十。与我的意愿还差一些,后续着手修改。

@echo off

setlocal enabledelayedexpansion

set count = 0

dir /a-d /o-d /s |sort /r >>TmpSort.txt

For /f "delims=" %%i in (TmpSort.txt) DO (

set /a count += 1

if !count! GTR 2 if !count! LEQ 12 echo %%i

)

echo y |del TmpSort.txt

pause

网址:应急一些小技巧(持续更新) https://www.yuejiaxmz.com/news/view/270110

相关内容

厨房烹饪知识小技巧小窍门总结(持续更新)应急响应小技巧 – Zgao's blog

Windows 11 办公实用效率小技巧总结(持续更新)

一些生活中常用的应急小技巧,真的非常实用

考场作文应急小技巧

可持续供应链 | 一文了解可持续和绿色供应链实践指南

可持续供应链

【文韬武略·生活技能攻略】(持续更新中)

应急逃生技巧与方法.docx

汽车被锁如何开启?有哪些应急技巧?